Durch die gestiegene Bedeutung von digitalen Prozessen wurde auch die digitale Infrastruktur faktisch eine kritische Infrastruktur. Unternehmen brauchen sichere und skalierbare digitale Plattformen in der Cloud sowie gut ausgebaute und stabile Netze und Rechenzentren. Eine robuste digitale Infrastruktur aus der Cloud steigert die Widerstandsfähigkeit eines Unternehmens und hilft, Krisen besser zu bewältigen: Technologie kann als digitaler Schutzschild wirken.

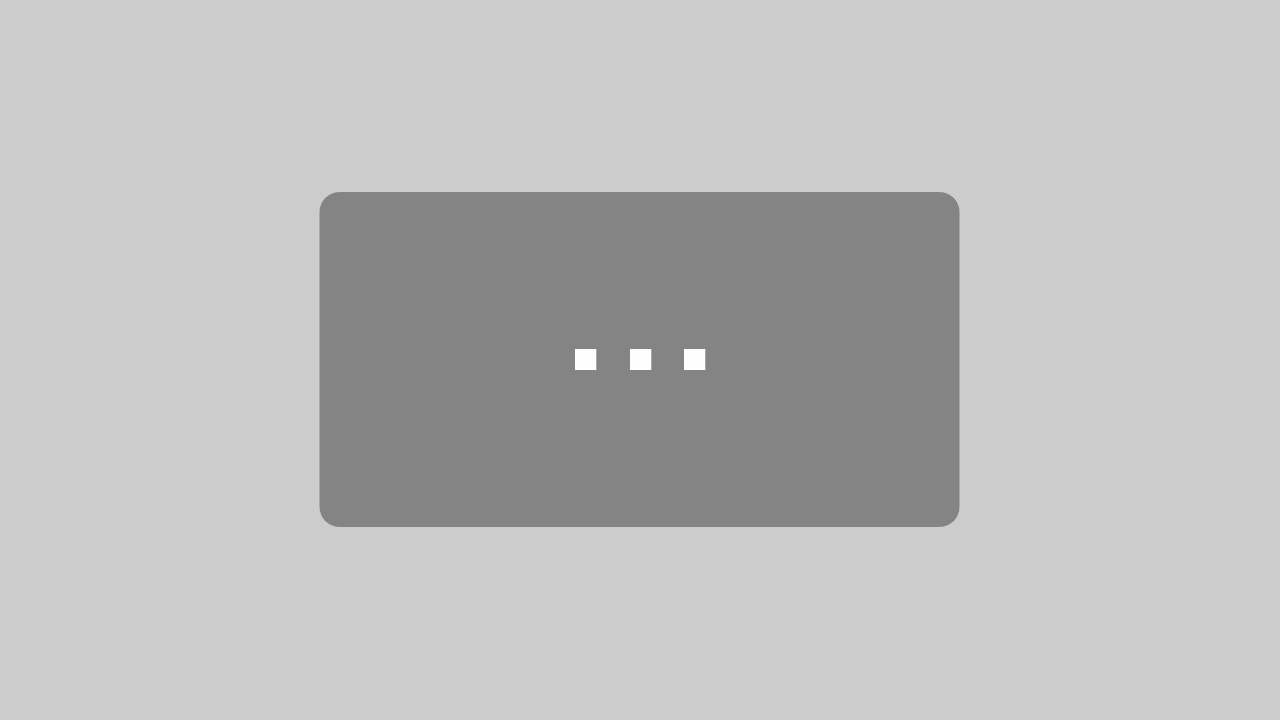

Dieser Beitrag ist ein Auszug aus dem „Trendbook Business Resilience“. Einen Überblick über den Inhalt gibt der Artikel Mit Digitalisierung widerstandsfähiger werden. Sie können das Trendbook außerdem direkt kostenlos herunterladen.

Überlebensfaktor digitale Zuverlässigkeit

Zur digitalen Zuverlässigkeit eines Unternehmens gehören IT-Sicherheit, Prozessqualität und agiler Betrieb. Dies erzeugt Vertrauen bei den Kunden, da sie Produkte und Services sicher nutzen können. Für Business Resilience müssen Unternehmen diese Aspekte gleichzeitig im Blick behalten – für die digitalen Vorreiter ein Grund ihres Erfolgs.

Zu den größten Sorgen der Unternehmen gehört die Zunahme der Cyberkriminalität. Häufiges Ziel der Angreifer sind Kundendaten: Deshalb stärken Unternehmen die Widerstandskraft der IT (Cyber Resilience).

Die Bewältigung künftiger Krisen erfordert von IT-Führungskräften eine neue Denkweise. Sie muss den Schwerpunkt stärker auf die IT-Flexibilität legen, um Business Resilience zu erreichen, und nicht auf den eher präskriptiven und reaktiven Ansatz, der die Grundlage der zur Business Continuity war.

Cybersecurity für ein IT-Team automatisieren

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

Lineas aus Brüssel ist der größte private Anbieter von Schienengüterverkehr in Europa. Für die Überwachung und Steuerung der europaweit verstreuten Lokomotiven nutzt das Unternehmen nur ein kleines IT-Team. Es braucht deshalb eine Sicherheitslösung, die stark automatisiert ist und trotzdem rund um die Uhr die Verfügbarkeit der IT-Systeme garantiert.

Das Unternehmen hat sich deshalb dafür entschieden, „User Entity and Behavior Analytics (UEBA)“ mit der Security-Management-Plattform Exabeam einzusetzen. Dabei wird das Verhalten der angemeldeten Nutzer aktiv beobachtet, um Zugriffe durch Unbefugte rasch zu erkennen und zu bekämpfen. Dadurch kann sich niemand mit einem entwendeten oder gefälschten Benutzerkonto in das System einschleichen.

Die Aufrechterhaltung von Netzwerkverbindungen und -verfügbarkeit reicht nicht mehr aus. Unternehmen benötigen die Art von Widerstandsfähigkeit, die durch eine fortschrittliche Netzwerkplattform ermöglicht wird.

Sie muss schnell auf alle Umstände reagieren, neue Betriebsmodelle und Services ermöglichen, sich in IT-Prozesse integrieren und ihre Mitarbeiter, Kernaktivitäten, Kunden und die Marke schützen. (Quelle)

Wenn Sie mehr erfahren wollen, können Sie das Trendbook Business Resilience als kostenloses E-Book herunterladen.

Mit Tempo in die Cloud

Viele große Unternehmen nutzen Cloud-Services zur Verbesserung der Business Resilience angesichts der Pandemie. Dazu gehört auch die verstärkte Anwendung eines Hybrid bzw. Multicloud-Modells – die Verteilung von Anwendungen, Workloads und Daten auf Vor-Ort-Rechenzentren und Public-Cloud-Anbieter. Sie wollen damit Kapitelbindung senken, die Flexibilität erhöhen und das Risiko katastrophaler Ausfälle verhindern und verteilen. 21 Prozent der Unternehmen verlagern zusätzliche Workloads in die Public Cloud, um angesichts der Pandemie Kapitalausgaben einzusparen. (Quelle)

Viele kleine und mittelgroße Unternehmen haben Schwierigkeiten mit der Komplexität der IT-Infrastruktur aus der Cloud. Ihnen fehlt beispielsweise das Knowhow, um moderne Druck-, Server- und Backup-Dienste bei einem Cloudprovider zu betreiben. Eine Alternative sind Managed Services, bei denen die Cloud-Infrastruktur von einem Diensteanbieter installiert, angepasst und administriert wird.

IT-Infrastruktur auf kleinstem Raum

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

Der Workplace Hub von Konica Minolta bringt wesentliche Elemente einer sicheren IT-Infrastruktur für kleinere Unternehmen zusammen: Software, Server und ein Multifunktionsdrucker (MFD) mit Scan/Fax-Funktion. Er benötigt nur einen Quadratmeter Grundfläche, bietet aber trotzdem die ganze Palette der Unternehmensinfrastruktur. Dazu zählen Filesharing- und Kollaborations-Plattformen auf Basis von Microsoft SharePoint ebenso wie weitere Anwendungen aus dem Microsoft 365-Portfolio, ERP-Systeme oder CRM-Software.

Über den Cloudservice „Workplace Go“ erhalten Nutzer eine Online-Arbeitsfläche mit allen Funktionen ihres digitalen Arbeitsplatzes, etwa Mail-Kommunikation, Datenspeicherung oder Projektplanung. Alle Mitarbeiter können von überall aus auf die Plattform zugreifen. Darüber hinaus sorgen Backup-Management, Security-Routinen, eine Firewall und Remote Monitoring für digitale Zuverlässigkeit und Sicherheit.

Der Einsatz von Cloudservices erfordert ein hohes Maß an Vertrauen in die Ser-viceanbieter. Die meisten Unternehmen setzen dabei auf ein Shared-Responsibility-Modell: Jeder ist für seinen eigenen Bereich der Services zustän-dig, sodass sich Expertise und Verantwortung auf viele Schultern verteilen.

Newsletter

Regelmäßig Impulse für die Gestaltung digitaler Produkte und Services. Jetzt anmelden!

Das digitale Immunsystem

Basis für die IT-Infrastruktur ist vor allem im Mittelstand die Cloud. Sie unterstützt moderne digitale Technologien, erlaubt digitale Produkte und Services und trägt zur einfachen Skalierung und Beschleunigung der Geschäftstätigkeit bei. Doch sie erzeugt auch neue Herausforderungen für mehr Sicherheit.

- Exponierte Lage: Der klassische Perimeter hat ausgedient. Mit der Cloud verschiebt sich die Außengrenze des Unternehmens.

- Cloud und Governance: In der Cloud ist das Teilen von Ressourcen üblich, die eingesetzten Plattformen sind hoch entwickelt und entsprechend komplex. Dies erfordert eine IT-Governance, die auf die Geschwindigkeit der Cloud reagiert.

- Vertrauen in den Provider: Für Cloud-Service gilt Shared Responsibility. Die An-wender sind verantwortlich für ihre Applikationen und Daten, die sie in die Cloud ver-schieben. Der Provider übernimmt die Verantwortung für die Sicherheit der Plattform an sich.

Sicherheit rund um die Uhr mit Managed Services

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

HRS bietet mit seinem erfolgreichen Online-Buchungsportal sowie seinen Dienstleistungen rund um die Zimmerreservierung einen Service für Geschäftsreisende. Mit dem Ausbau der Business-Services auf die gesamte Prozesskette von der Reisebuchung bis hin zur Abrechnung ist auch die Bedeutung der IT-Infrastruktur gewachsen. Immer mehr Geräte sind bei den Mitarbeitern von HRS weltweit im Einsatz. Zudem nimmt das Volumen der personenbezogenen Daten für den Rundum-Service immer mehr zu.

Für die Steigerung der digitalen Zuverlässigkeit nutzt das Kölner Unternehmen die Managed Cyber Defense Services aus dem Security Operations Center der Telekom (SOC). Damit schützt der Betrieb sowohl die Daten seiner Kunden als auch seine IT-Infrastruktur. Das SOC überwacht die Daten der HRS-Systeme rund um die Uhr und verarbeitet bis zu 10.000 sicherheitsrelevante Vorfälle pro Sekunde. Wenn die Telekom-Spezialisten eine akute Gefährdung der Infrastruktur erkennen, setzen sie gemeinsam erarbeitete Notfallszenarien in Gang und wehren die Angriffe ab.

Für die Etablierung einer umfassenden Cloud-Security-Strategie müssen die Unternehmen folgende vier Aspekte berücksichtigen (Quelle):

- Grundlegend sind Konzepte für Risikomanagement, Business Continuity Management und eine grundlegende IT-Security (IT-Gundschutz). Kurz: Die Unternehmen müssen ihre Hausaufgaben machen.

- Auf der Ebene der Prozesse müssen Schwachstellen identifiziert und ein Compliance Management etabliert werden.

- Eine Auseinandersetzung mit Cloud-Architekturen ist eine weitere wichtige Komponente der Cloud-Security-Strategie. Neben der Kenntnis der verschiedenen Service-Modelle (IaaS, PaaS und SaaS) müssen gerade bei der Migration in die Cloud Sicherheitsaspekte integriert werden.

- Der richtige Einsatz der passenden Tools und Technologien kommt flankierend hinzu. Den Vorrang haben dabei die von den Providern bereitgestellten nativen Sicherheitslösungen. Lücken lassen sich mit zusätzlichen Sicherheitslösungen schließen. Dies gilt insbesondere für Multi- und Hybrid-Cloud-Lösungen.

Auf dieser Basis gewinnen Anwender Transparenz über ihre Daten. Sie wissen, wo welche Daten sind, wer und welche Anwendung sie verarbeitet und wohin sich Daten bewegen. Sicherheitsdefizite in der eigenen Organisation werden erkannt und ausgeräumt.

Zugangskontrolle für digitales Vertrauen

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

Passwörter, Codekarte oder Fingerabdruck – Zugangskontrolle erfordert immer eine Interaktion. SEAMLESSme des Start-ups neXenio, eine Ausgründung des renommierten Hasso-Plattner-Instituts, hat zusammen mit SAP und der Bundessdruckerei eine digitale interaktionsfreie Zugangslösung entwickelt. Sie nutzt biometrische Merkmale zur Authentifizierung – das Gangmuster des Nutzers. Es wird von den Lage- und Beschleunigungssensoren der Smartphones aufgezeichnet.

Wenn eine Person das Smartphone beispielsweise in der Hosentasche trägt, bewegt es sich während des Gehens mit. Die Sensoren wandeln diese Bewegung in ein wiedererkennbares Muster um. SEAMLESSme nutzt es, um die Person zu identifizieren. Das Verfahren ist ideal für Zugangskontrollen in Gebäuden: Personen erzeugen während des Gehens das biometrische Muster, das für den Zugang zu bestimmten Bereichen des Gebäudes genutzt wird.

Der Aufbau und die Umsetzung einer Security-Strategie ist eine komplexe Aufgabe, Unternehmen sollten dabei auf Security-Spezialisten zurückgreifen. Deren wichtigste Aufgabe: Eine Bestandsaufnahme der bereits getroffenen Sicherheitsmaßnahmen und Vorschläge zu ihrer Verbesserung und Erweiterung.

Wenn Sie mehr erfahren wollen, können Sie das Trendbook Business Resilience als kostenloses E-Book herunterladen.

Viele Hackerangriffe der letzten Jahre waren recht spektakulär und haben zum Teil große Datenmengen entwendet. Hinzu kommen Dinge wie Phishing oder Ransomware. ohne Cybersecurity geht es also nicht. Welche Erfahrungen haben sie gemacht? Welche Methoden oder Werkzeuge Starten bei ihnen die Cyber Resilience? Schreiben Sie uns oder hinterlassen Sie einen Kommentar.